L'exploit en lui même n'est pas persistant, à savoir qu'il ne s'agit pas d'un softmod, il faudra lancer l'exploit à chaque démarrage, et il dispose d'un taux de réussite très faible, de l'ordre de 30 %, il ne lancera que moins d'une fois sur 3, et son temps d'exécution peut aller jusqu'à 20 minutes.

Ryan M reste lucide, il ne pense pas que cet exploit pourra être utilisé de manière fiable et permanente, son intention est de montrer qu'il est possible de casser les sécurités de l'hyperviseur de la Xbox 360. Les fichiers qui seront publiés dans la seconde partie de l'article, dont la diffusion serait prévue pour la semaine prochaine, permettront de patcher l'hyperviseur, et donc d'exécuter du code non signé, à priori un seul exécutable, il n'y aura pas la suppression des contrôles de signatures, ou l'exécution de payloads de développement ou d'exécutables.

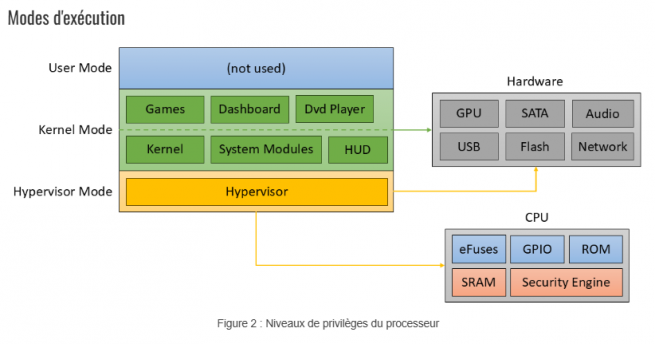

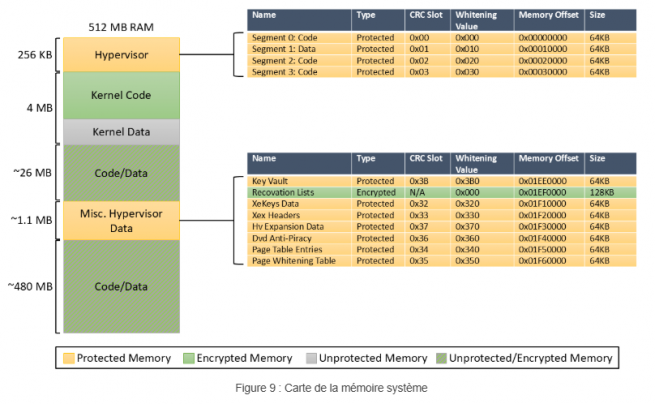

L'hyperviseur de la Xbox 360 est un élément de code très sécurisé, renforcé par des fonctionnalités de sécurité matérielles, et dont l'objectif est unique : empêcher le piratage de la console. Cela présente les défis suivants pour les attaquants : - L'hyperviseur a très peu de surface d'attaque pour trouver des bugs. - La surface d'attaque disponible effectue une validation approfondie de toutes les données et paramètres fournis par le mode noyau. - Toutes les communications avec les autres périphériques de la carte mère sont effectuées par le noyau. - L'hyperviseur n'effectue aucune analyse des données provenant de ces périphériques (lecteur de DVD, disque dur, port réseau, USB, etc.). - La mémoire de l’hyperviseur est protégée par un cryptage et des contrôles d’intégrité. - Cela rend très difficile la réalisation d’attaques de corruption de mémoire. - L'hyperviseur n'accède presque jamais à la mémoire qui n'est pas protégée. La première partie de l'article se trouve ici : icode4.coffee

Source: https://www.logic-sunrise.com/forums/to ... -possible/